2023 第二届陇剑杯-Writeup

2023 第二届陇剑杯wp

CTFSHOW-SSTI

CTFSHOW-SSTI对ssti一直是粗略的了解,这里做点题巩固一下。

简单来说,SSTI 的最终目的是能够逃逸出 Jinja2的沙盒,然后执行任意的python代码。如果能够获取到 builitins 也就能得到了 python 的内建对象,也就可以调用 python 的任意内建函数了

在此之前可以看一下:flask之ssti模版注入从零到入门

web361名字就是考点,应该是让我们传入一个name的参数,这里我们可以尝试一下ssti,发现确实存在ssti漏洞,回显为2。

1http://0f42720e-9b61-4c31-b56a-6b0250d8aafe.challenge.ctf.show/?name={{1*2}}

tplmap一把梭即可,jinja的ssti。tplmap.

无任何过滤。

1?name={{"".__class__.__mro__[1].__subclasses__()[132].__init__.__globals__['popen'](&q ...

杂七杂八

杂七杂八配置文件位置常用于查看路由转发,可能把flag藏到哪个路径

nginx

12/usr/local/nginx/conf/nginx.conf/etc/nginx/nginx.conf

apache

1/etc/httpd/conf/httpd.conf

日志文件位置可以用于日志包含拿shell

nginx

1/var/log/nginx/access.log

apache

123/var/log/apache/access.log/var/log/apache2/access.log/var/log/httpd/access.log

iis日志文件:

1%systemroot%\system32\logfiles\

查看文件内容12345Linux:cat、tac、more、less、head、tail、nl、sed、sort、uniq、revPHP:file_get_content()、show_source()、include()、highlight_file()假如在执行命令时冒号:和括号被禁就需要使用一些无需括号的php语言结构,如:echo、print、isset、u ...

CTFSHOW-RCE

CTFSHOW-命令执行web29 通配符绕过1234567891011121314151617181920212223<?php /*# -*- coding: utf-8 -*-# @Author: h1xa# @Date: 2020-09-04 00:12:34# @Last Modified by: h1xa# @Last Modified time: 2020-09-04 00:26:48# @email: h1xa@ctfer.com# @link: https://ctfer.com */ error_reporting(0);if(isset($_GET['c'])){ $c = $_GET['c']; if(!preg_match("/flag/i", $c)){ eval($c); } }else{ highlight_file(__FILE__);}

仅过滤flag字符,i表示不区分大小写。方法 ...

文件包含

文件包含LFI(本地文件包含)(local file include) 本地文件包含。文件包含分为两种,一种是本地文件包含,一种是远程文件包含。很好理解,本地文件包含就是只能包含服务器中有的文件,而远程文件包含就是可以远程包含别的服务器的文件。这里一下就能知道。远程文件包含的危害肯定是大于本地文件包含的。

文件包含的定义服务器执行PHP文件时,可以通过文件包含函数加载另一个文件中的PHP代码,并且当PHP来执行。注意我们这里的定义,包含的文件不一定是后缀为php的文件,可以是任意文件类型,只要其他含有php代码且语法正常那么系统都会把它当作一个php文件进行执行。所以我们可以使用图片马加上文件包含达到getshell 的操作。使用一般都比较的多,比如我们写多个页面,页头和页尾都使用相同的文件,那我们就没必要写这个重复的代码,只需要写一份文件然后再其他代码中直接包含进去。有利于代码复用。如果文件包含的文件类型是php的话会直接执行php的代码。如果他包含的是一个文本,那他就会直接把内容显示。

文件包含函数PHP文件包含函数:

include:

包含并运行指定文件,在包含过程中出错会报错 ...

渗透测试资产信息收集

渗透测试资产信息收集总结

xss-lab通关小计

xss-lab通关小计实际构造闭合,另外要对js有一定了解常用测试语句:

1234<script>alert(1)</script><img src=x onerror=alert(1)><svg onload=alert(1)><a href=javascript:alert(1)>

Level 1https://xssaq.com/yx/level1.php?name=testname参数未过滤,参数值直接显示在页面中。

1?name=<script>alert(1)</script>

Level 2闭合input标签,构造<input name="keyword" value=""><script>alert('xss')</script>//>

Level 3value同2,但对部分特殊字符进行了转译,双引号被过滤了,后端使用了htmlspecialchars函数 <input name= ...

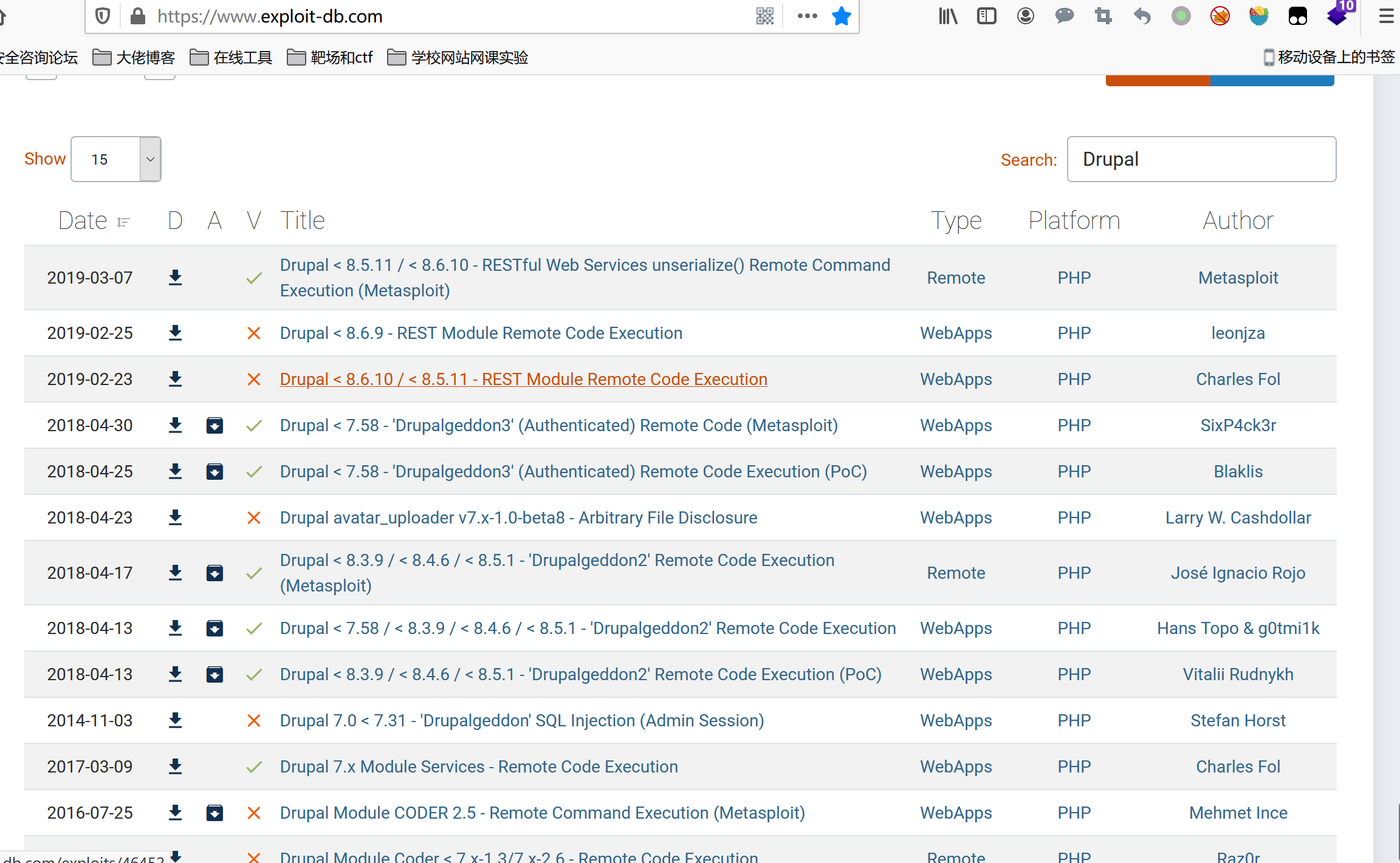

DC-1靶机

DC-1靶机

src渗透测试小计

src渗透测试小计

AtCoder Beginner Contest 299

AtCoder Beginner Contest 299